Background

简单审计

分析

首先后台地址是随机生成的 所以是很安全的

后台漏洞是很鸡肋的,我们能从中学到的更多是过滤的一些思想

在后台水印的地方

效果

看看漏洞产生点

跟进配置文件

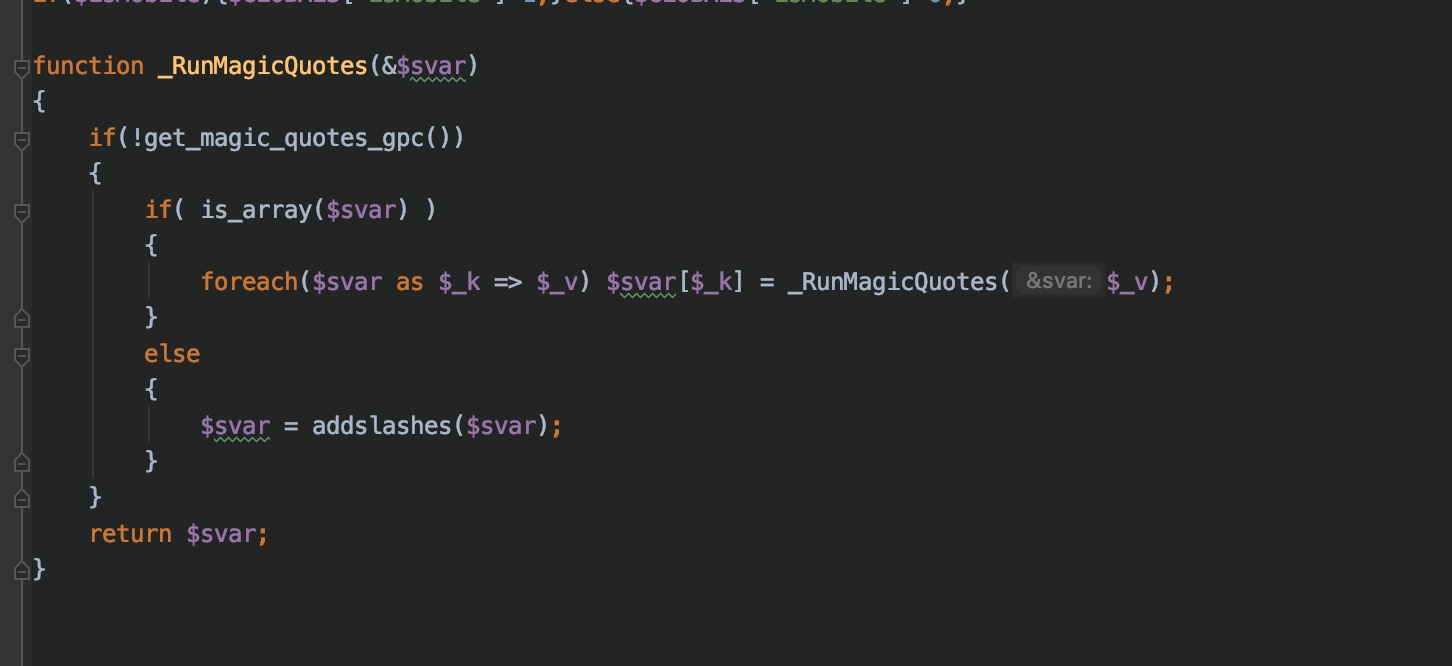

用了addslashesban掉引号

当传入这里会替换单引号为空

经过addslashes

$photo_watertext = 'www.seacms.net''

这么替换 导致第二个参数我们就可以注入想要的数据

我们直接用分号注释掉即可

这样就可以了

后记

和y4tacker撞洞了,这个洞还是蛮简单的,主要还是跟了几个可以替换的地方