Background

师傅们一直说国外的比赛比较有意思而且能学到点东西,所以又做了一个和Tokyo Westerns CTF 同个时期的一个比赛,这是一个比较新而且是真的好玩的比赛

Leggos

是一道签到题,很好玩

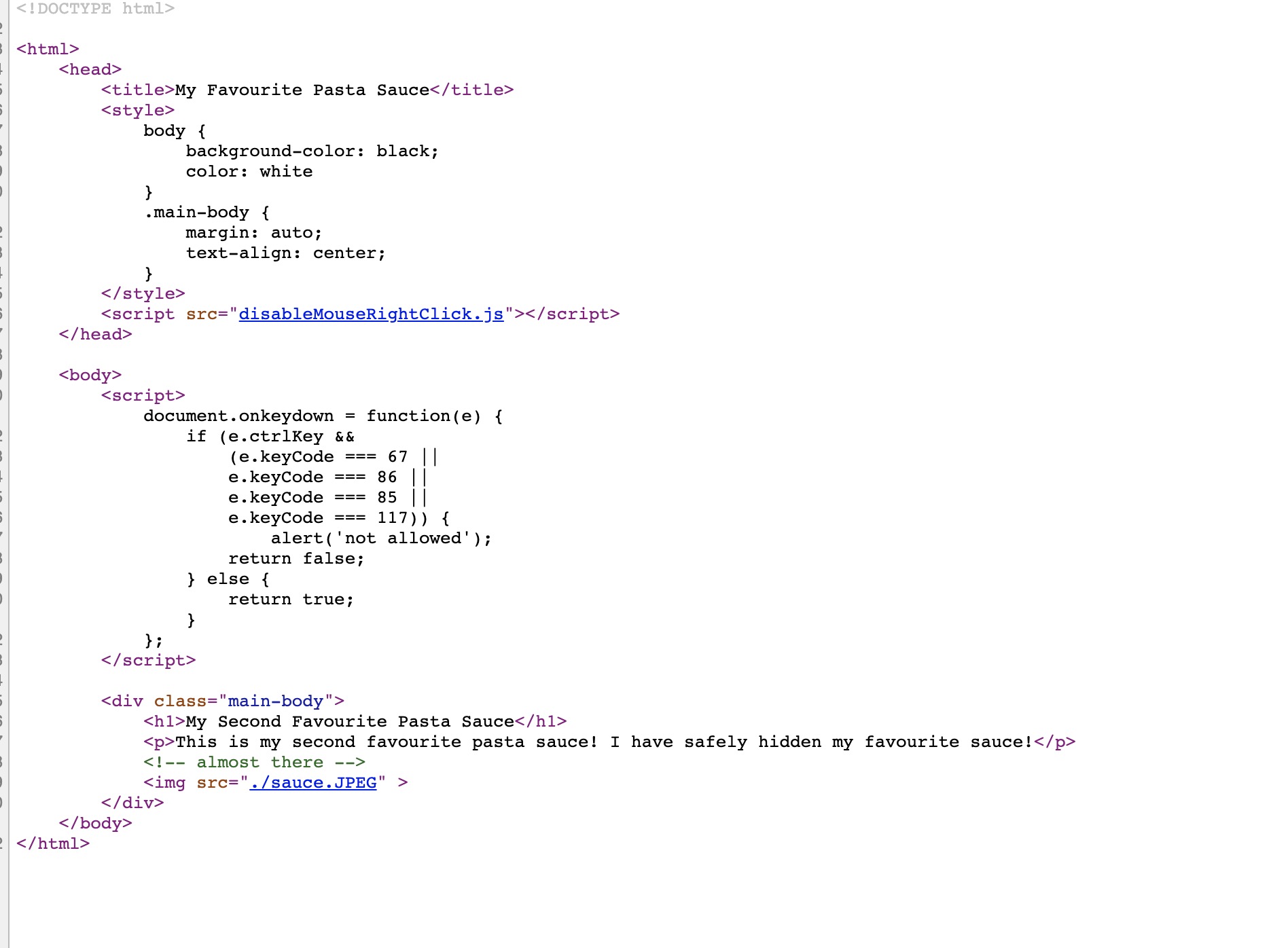

一个图片,当想看源码的时候,会提示禁止查看源码,题目有两种方法,第一种 浏览器前面加view-source:

看到一个很奇怪的js文件,访问即可获得flag

document.addEventListener('contextmenu', function(e) {

e.preventDefault();

alert('not allowed');

});

//the source reveals my favourite secret sauce

// DUCTF{n0_k37chup_ju57_54uc3_r4w_54uc3_9873984579843}当然,第二种获取源码的方式是直接curl进行访问

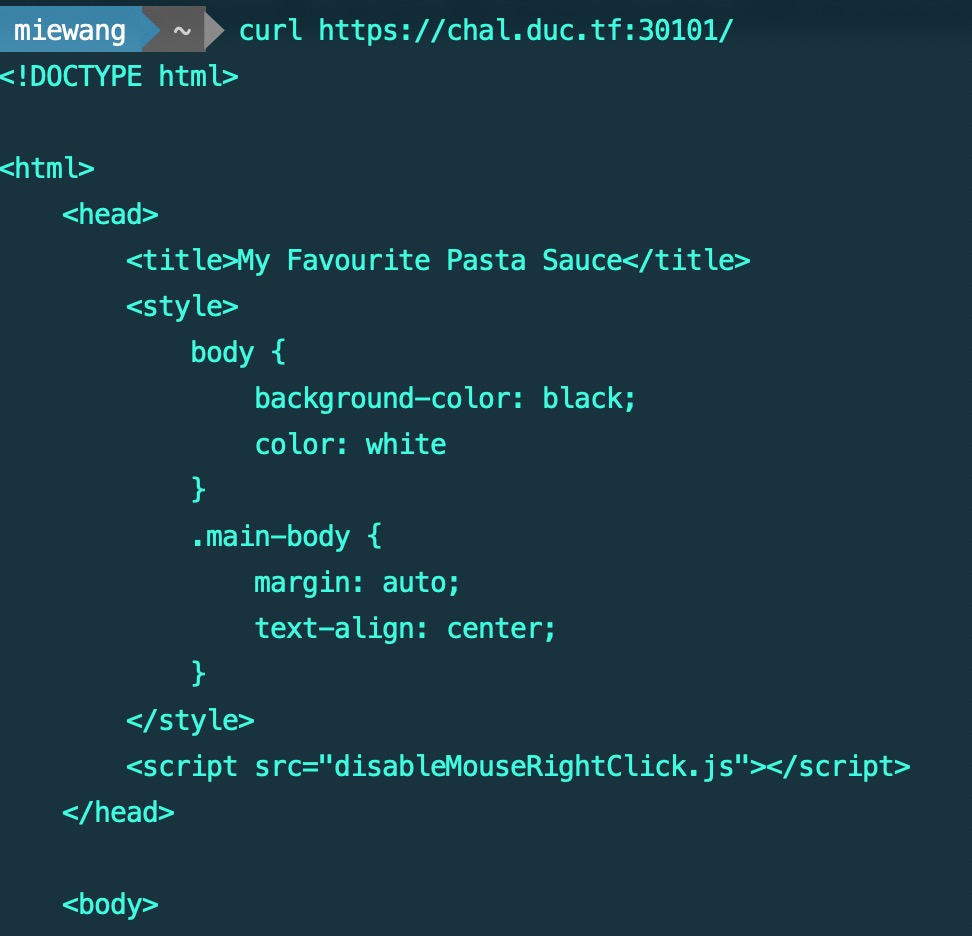

Web Badmin

一个有意思的题目,直接看源码

找到了这个 <!-- <a href="https://epicgame.play.duc.tf">Play our new game here!</a> -->

怎么访问也访问不了,然后看了其他的也没什么思路,后来一看官方wp,好家伙

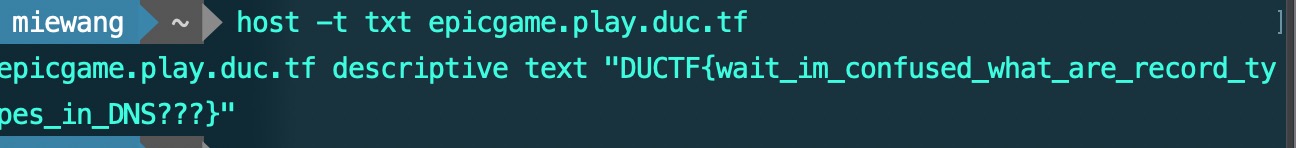

考察的是对dns记录对考察

TXT记录: 可任意填写,可为空。一般做一些验证记录时会使用此项,如:做SPF(反垃圾邮件)记录

出题点就是可以任意填写,所以可以在这里写flag

使用linux下的dig工具可以查询dns记录

当然用host也可以同样达成目的

(p.s.校赛想出这道题)

Robotssss

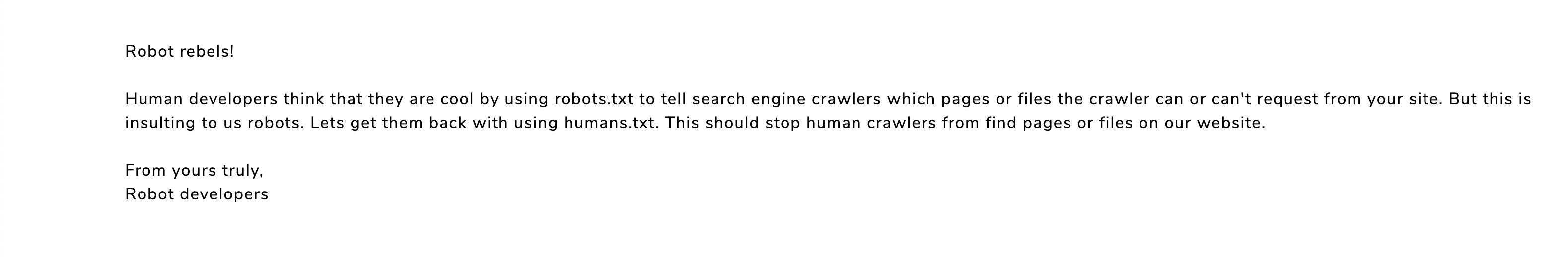

这题是比较坑人的一道题,一直被一些无用信息干扰,首先有注册和登录页面,注册一个登录一下

看到两个页面,都访问一下

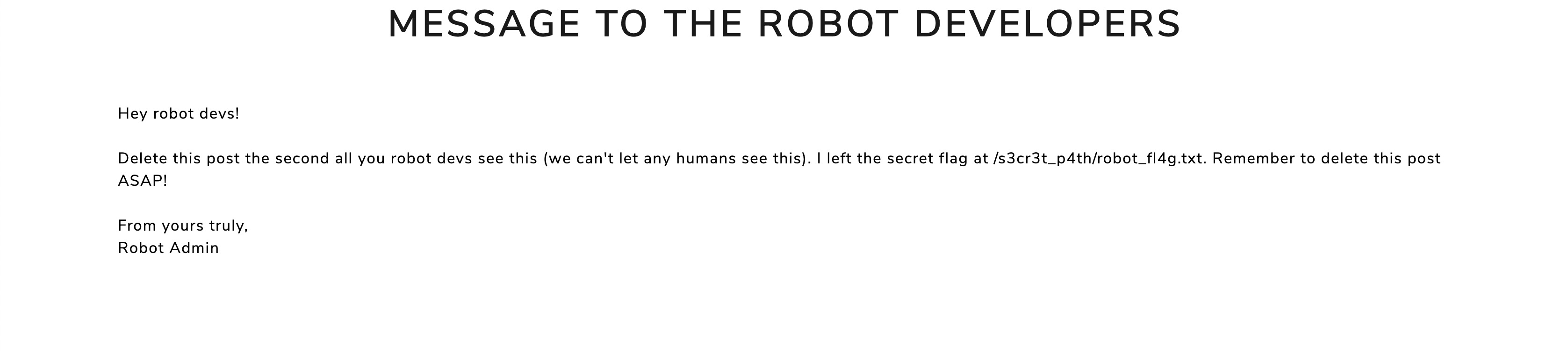

看到这个带有fl4g字样的地址,本能的就复制粘贴查看

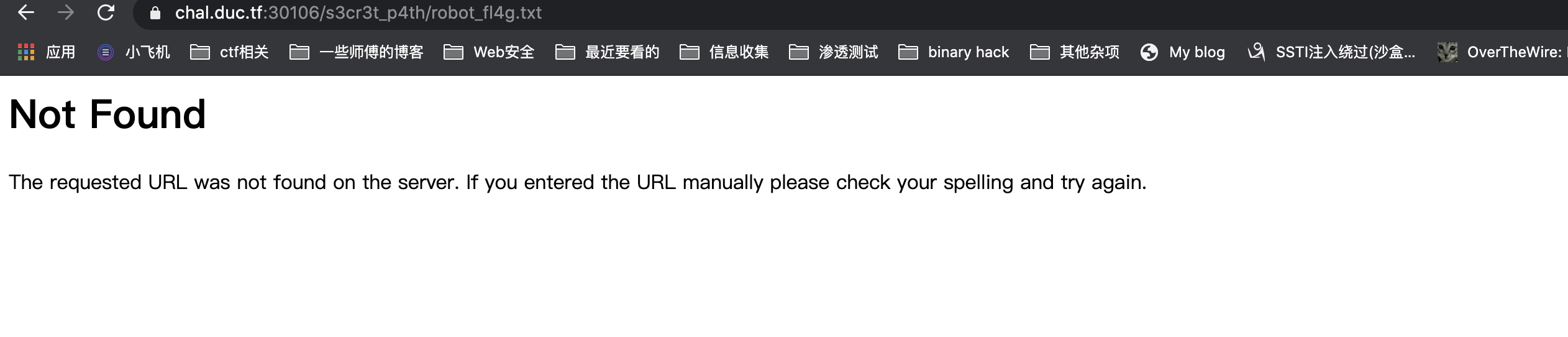

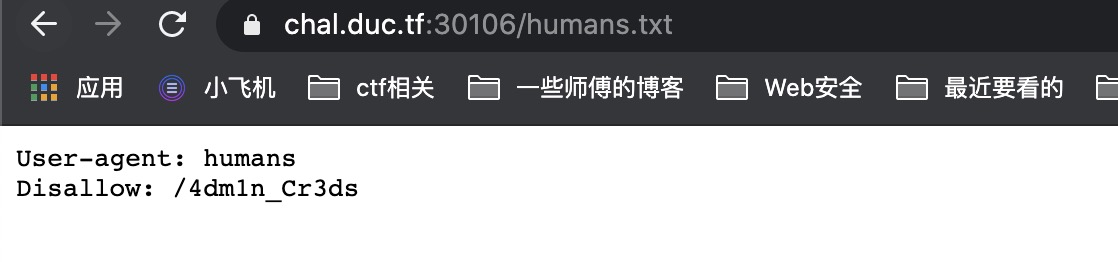

发现notfound的第一反应其实应该是用其他信息进行试探,我本能想到的是可能在其他目录,但试了又试也没试成功,还是老老实实试一下那humans.txt

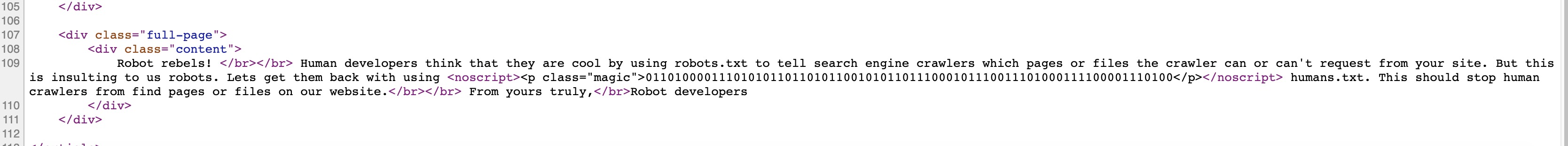

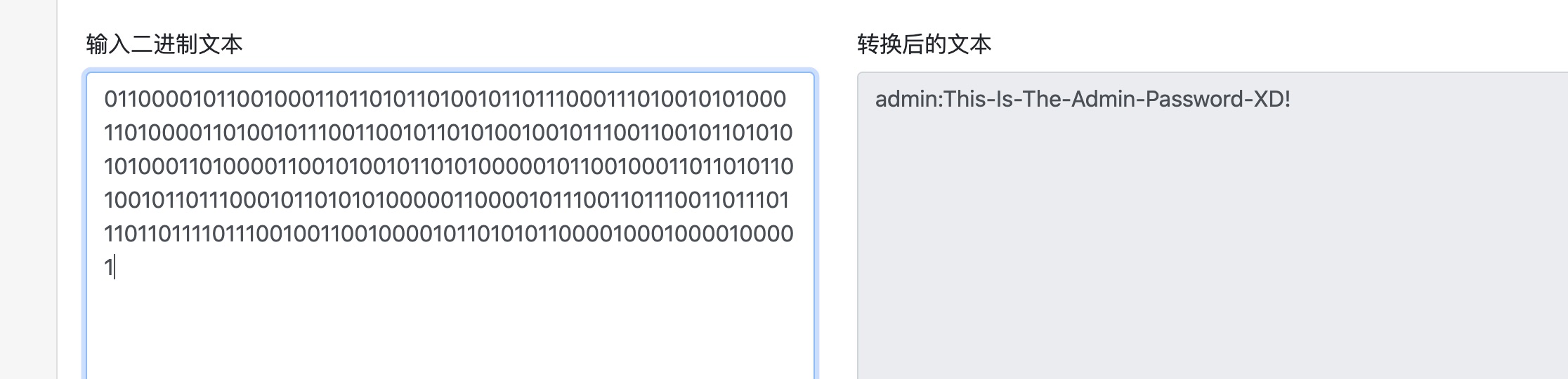

然而这个目录还是不存在,心态炸裂但是稳住了自己,试着去开头的页面找一些消息,在两个页面找到了一个二进制串

想到可以转成字符串尝试一下

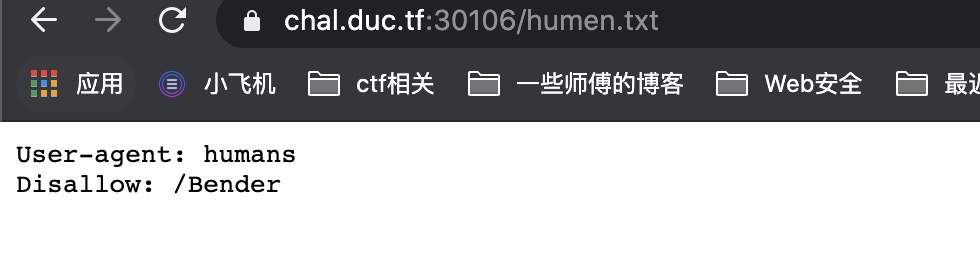

两个页面的字符串分别是humen.txt和fl4g.txt,这里我尝试打开humen.txt

指向了bender目录

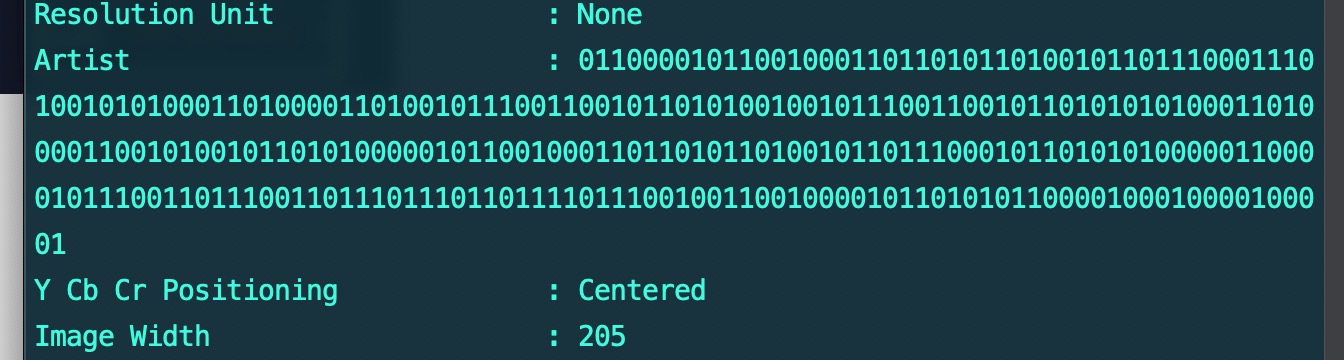

打开bender里面是一张图片,怀疑可能是隐写了用exiftool进行读取

又是一个二进制串,还是转成字符串看一下

想起刚才的登录页面,明白了,账号密码现在都有了,我们只要登录admin这个账号即可

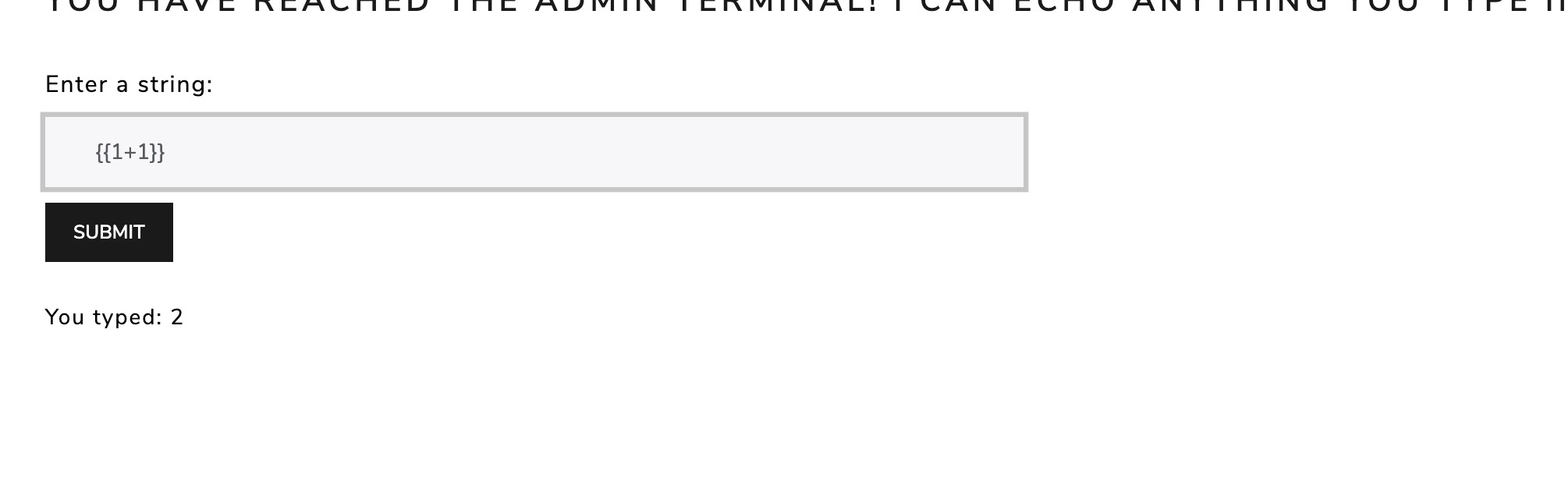

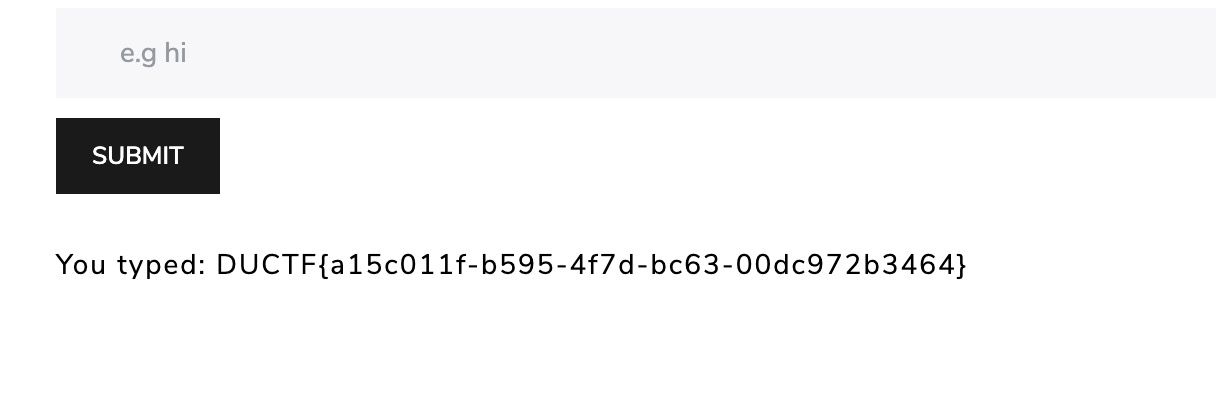

是个标准的ssti模板注入

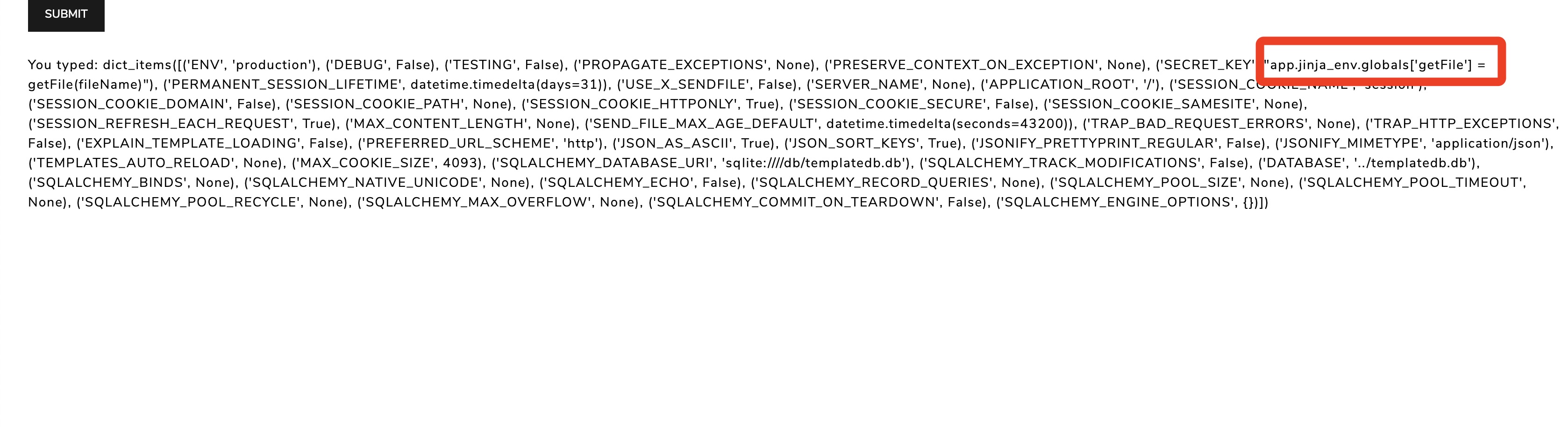

用 {{ config.items() }}读可用的模块

读到了一个读文件的东西

直接读取fl4g.txt试试

成功get flag